Как обеспечить безопасность ДБО

Постепенно банки приходят к пониманию того, что уровень безопасности, удовлетворявший требованиям информационной безопасности ранее, сегодня уже недостаточен. Традиционно е использование дискет, флэш-дисков и прочих «бытовых» носителей для сохранения ключевой пользовательской информации медленно, но верно уступает место токенам - специализированным средствам обеспечения безопасности клиентских данных в системах дистанционного банковского обслуживания. Появляются типовые решения, нарабатывается опыт их внедрения и кастомизации под конкретные системы. Для снижения уровня угроз при использовании систем ДБО необходимо защищать не только ключевые элементы системы, но и обеспечивать безопасность на уровне взаимодействия между ними. Это требует согласованной работы производителей систем ДБО, разработчиков средств криптографической защиты и производителей аппаратных носителей ключевой информации.

В вопросе обеспечения безопасности систем дистанционного банковского обслуживания можно выделить два основных момента. Первый – аутентификация пользователя. Директор по технологиям компании VeriSign Кен Сильва на международной конференции RSA резонно отметил, что сегодня, когда через интернет ежедневно осуществляются миллиарды деловых транзакций, впору говорить о необходимости средств идентификации нового поколения – Identity 2.0. С вопроса "кто ты" начинается любая бизнес-операция, а аутентификация, по существу, определяет конкретный уровень доверия партнеров.

Да, банк не может проверить паспорт человека, который пытается получить удаленный доступ к своему счету. Но при этом банк должен быть уверен в том, что к нему обращается именно клиент. Значит, необходимы дополнительные технические средства для установления личности. Сегодня достаточно редко встречаются апологеты парольной системы доказательства подлинности пользователя: пароли медленно, но верно уходят в прошлое. Понятно, что буквенно-символьная комбинация может быть перехвачена как на этапе ввода в систему, так и на этапе передачи в банк по незащищенному каналу. Пользователь вводит один и тот же пароль каждый раз при прохождении процедуры аутентификации, не меняя его порой годами.

Минусы паролей

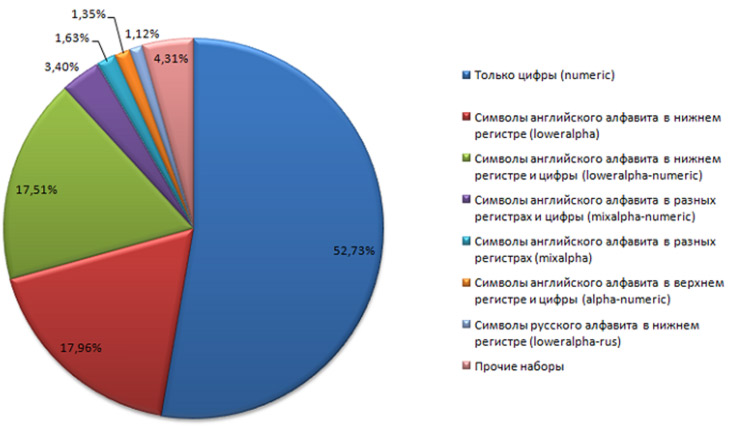

Любопытную статистику относительно уязвимостей парольной защиты недавно представила в своём отчете российская компания Positive Technologies. Следуя актуальным тенденциям перехода российских компаний к применению международных стандартов, в отчете рассматривается проблема использования паролей в контексте соответствия требованиям стандарта по защите информации в индустрии платежных карт PCI DSS (Payment Card Industry Data Security Standard). Как известно, PCI DSS был создан в связи с ростом краж и утечек конфиденциальной информации, в частности, реквизитов доступа к счетам пользователей платёжных систем. Данный стандарт является обязательным во всем мире, в том числе на территории стран CEMEA, куда входит и Россия. Действие Стандарта PCI DSS распространяется на всех тех, кто передает, обрабатывает и хранит данные держателей карт (VISA, MasterCard, American Express).

По результатам исследования Positive Technologies, 74% паролей, используемых в корпоративном секторе, не соответствуют уровню безопасности, декларируемому PCI DSS. Из этого следует, что теоретически больше половины финансово-кредитных организаций, попавших в базу исследования, не смогли бы пройти обязательную ежегодную процедуру аудита на соответствие PCI DSS, а это повлекло бы за собой штрафные санкции со стороны международных платежных систем.

Основным минусом парольных систем аутентификации является тот факт, что они в значительной степени зависит от «человеческого фактора». Согласно упомянутому исследованию, наиболее распространенными паролями у российских пользователей являются цифровые пароли (53%). Показательно, что из 185 тысяч проанализированных Positive Technologies паролей не было обнаружено ни единого смешанного пароля, использующего латинские и кириллические символы. По длине большинство применяемых паролей не превышают 8 символов. «Подобная ситуация позволяет с высокой долей вероятности проводить атаки типа «удаленный перебор паролей» (Brute-force)» - делается вывод в исследовании.

Суммарная статистика по использованию символов в паролях

Источник: Positive Technologies, 2009

Со временем на смену многоразовых паролей пришли одноразовые пароли (One Time Password). Такой пароль может быть получен в банке на скретч-карте или передан пользователю по SMS. Кроме того, OTP-пароль может быть создан при помощи генератора одноразовых паролей). Такие OTP-устройства могут иметь разный внешний вид и принцип действия В основном различают два типа генерации – по времени, когда текущий одноразовый пароль отображается на экране и периодически (например, раз в две минуты) меняется или по событию, когда новое значение генерируется каждый раз при нажатии пользователем на кнопку устройства. Данная технология намного надежнее, чем многоразовые пароли, однако 100%-ной защиты не дает и она.

Пример генератора одноразовых паролей

Поскольку интернет-банкинг использует ресурсы глобальной сети, для обеспечения защиты соединения между пользователем и сервером банка обычно применяется протокол SSL (Secure Sockets Layer), работу с которым поддерживают большинство Web-приложений. После того, как обе стороны произвели взаимную аутентификацию с помощью одноразовых паролей, либо цифровых сертификатов, весь трафик, передаваемый в ходе сеанса, шифруется, обеспечивая защиту, и от перехвата информации, и от вставки ложных данных в сеанс. Здесь стоит отметить, что стандартная односторонняя аутентификация по цифровому сертификату сервера опять же не гарантирует полной защиты от атаки «человек в середине», хотя несколько усложняет задачу злоумышленнику.

Оптимальным вариантом считается сочетание двух и более «факторов» аутентификации, например – запоминаемый пароль совмещенный с одноразовой числовой последовательностью, либо аппаратное средство аутентификации – криптографический токен – и PIN-код к нему. Второй вариант, по соображениям безопасности, предпочтительнее. В отличие от других внешних носителей (например, тех же флэш-дисков) при использовании токенов нет необходимости в копировании секретной пользовательской информации в оперативную память компьютера, при проведении операции аутентификации, так как подобные устройств не только надежно хранят реквизиты доступа, но и аппаратно выполняют необходимые криптографические вычисления.

Типы токенов для аутентификации и защищенного хранения ключевой информации пользователя

Предъявите документы!

Самое надежное средство контроля целостности и подтверждения авторства электронного документа и, соответственно, производимых операций – это, безусловно, электронно-цифровая подпись (ЭЦП). Однако уровень риска информационной безопасности, связанный с хищением секретных (закрытых) ключей ЭЦП и осуществлением несанкционированных транзакций, по-прежнему остается очень высоким. «Бытовые» носители информации (дискеты, флеш-диски, HDD и т. д.), о которых мы упоминали выше, не выдерживают критики. Они попросту не предназначены для безопасного хранения и защиты ключевой информации. Впрочем, данный факт не мешает внушительному количеству банков и иных финансовых организаций предлагать эти дешевые носители своим клиентам, делая ставку на цену вопроса в ущерб безопасности. Давая возможность пользователям сохранять секретные ключи ЭЦП на простой флэшке, банк фактически позволяет ставить под сомнение базовое свойство ЭЦП, а именно – неотказуемость. Ведь в случае компрометации закрытого ключа пользователя, злоумышленник сможет выдать себя за этого пользователя и успешно выполнить от его имени любые операции с его денежными средствами в системе Интернет-банкинга. Доказать банку, что транзакции, подписанные легальной ЭЦП, являются мошенническими, фактически невозможно. Именно поэтому для применения ЭЦП, как аналога собственноручной подписи со всеми вытекающими последствиями (в том числе, и юридическими) необходимо использовать специализированные защищенные носители – токены.

Несмотря на стоимость (возможность хранить ключи ЭЦП на специальных аппаратных носителях обойдется примерно в 1-1,5 тыс. руб.), данная мера в подавляющем большинстве случаев не вызывает у пользователей негативных эмоций. Они понимают, что платят за безопасность собственного счета. Нередко банк берет эти расходы на себя, иногда они включаются в стоимость обслуживания клиентского счета. В системах ДБО сегодня используются два основных типа токенов - те, которые аппаратно выполняют работу с криптографическими ключами по алгоритмам ГОСТа и никогда «не выпускают» их наружу, и те, что хранят ключи в защищенной области памяти и «отдают» их внешнему криптопровайдеру во время операций подписи документа.

По опыту, внедрение подобных устройств в банках обычно разделяется на два этапа. Сначала реализуется «быстрый переход» на токены, в ходе которого клиенты обеспечиваются аппаратными носителями для защищенного хранения ключей ЭЦП с целью максимально оперативно снизить риски или не допустить повторного инцидента. Затем, на втором, значительно более длительном, этапе разрабатывается интеграционный проект по внедрению в систему ДБО банка токенов, выполняющих криптографические операции на аппаратном уровне.

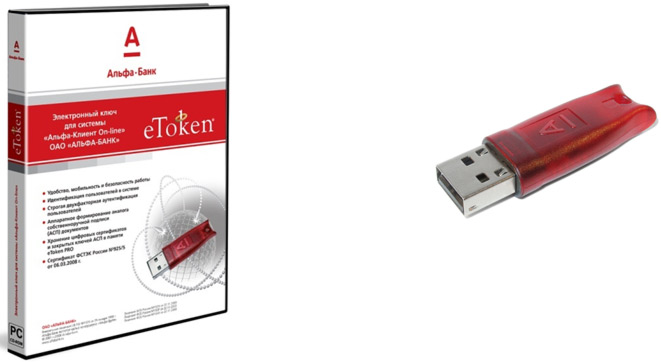

Использование отчуждаемых специализированных аппаратных устройств позволяет вывести безопасность систем Интернет-банкинга на новый уровень. Эта перспектива нашла отклик у ряда платежных систем и банков. Один из масштабных проектов по обеспечению безопасного мобильного доступа к системе интернет-банкинга был реализован в «Альфа-Банк». Специально для данного проекта было разработано решение “Электронный ключ для системы «Альфа-Клиент On-line» «Альфа-Банк»»”, обеспечивающее возможность аппаратного формирования аналога собственноручной подписи для максимального приближения процесса оформления электронных документов к бумажному документообороту. Важнейшим требованием банка было обеспечение персонализации действий, выполняемых с использованием токена, «привязанного» к его владельцу, что позволяло бы отследить действия, производимые этим лицом в системе.

Решение “Электронный ключ для системы «Альфа-Клиент On-line»

На момент реализации проекта банк одним из первых оценил репутационные риски, которые могут нести с собой web-угрозы. Развернутая в банке система интернет-банкинга "Альфа-Клиент On-line" обеспечивает клиенту безопасный доступ к управлению своим счетом с помощью USB-устройств Aladdin eToken, используемых для аутентификации и надежного хранения ключевой информации. Аппаратный ключ, входящий в состав решения, выполняет задачу установления защищенного канала связи при подключении пользователей к системе «Альфа-Клиент On-line» с использованием технологии SSL и служит для хранения цифровых сертификатов и секретных ключей в защищенной области памяти.

Другой проект, обнародованный в начале года, реализован в "Коммерцбанк (Евразия)" и также является примером использования защищенных ключевых носителей для обеспечения безопасности системы дистанционного банковского обслуживания. Для этой цели "Коммерцбанк (Евразия)" выбрал аппаратный ключ, созданный на базе Java-карты (eToken PRO Java). Устройство реализует строгую аутентификацию пользователя в системе "клиент - банк" и минимизирует риск компрометации секретных ключей ЭЦП, которые хранятся в защищенной области памяти устройства. Применение сертифицированных средств криптографической защиты информации в комплексе с защищенными ключевыми носителями обеспечивает высокий уровень безопасности операций.

Свой выбор в пользу защищенных носителей для повышения уровня информационной безопасности своих систем ДБО сделали и такие банки как «Возрождение», КМБ-банк, «Метробанк», «Уралсиб» и др.

Анализируя текущую ситуацию, можно сказать, что тенденция перехода банков на использование специализированных средств обеспечения безопасности в системах дистанционного банковского обслуживания находится в стадии активного формирования. Появились типовые решения, нарабатывается опыт их внедрения и кастомизации под конкретные системы дистанционного банковского обслуживания: используется криптографическая защита на аппаратном уровне, внедряются системы двухфакторной аутентификации и гибридные криптоключи со встроенным генератором одноразовых паролей. Однако существуют и другие вопросы в области обеспечения защиты систем ДБО. Ведь подписывая электронный документ, пользователь видит только то, что показывает ему экран монитора, а это может отличаться от того, что действительно передается на подпись. Соответственно, потенциально существует возможность подмены документа на этапе взаимодействия между системой ДБО и криптопровайдером, либо на этапе передачи HASH-функции документа из криптопровайдера в токен на подпись. Нивелировать эти угрозы можно, защищая не только ключевые элементы системы, но и уделяя больше внимания безопасности на уровне взаимодействия между ними. Все это требует согласованной работы производителей систем ДБО, разработчиков средств криптографической защиты и производителей аппаратных носителей ключевой информации. Впрочем, появление этих альянсов уже не за горами.

Денис Калемберг, Ника Комарова