|

|

Как совместить организационные и технические меры защиты информации

В процессе внедрения системы контроля над конфиденциальной информацией и защиты от инсайдеров шекспировское «to be or not to be» часто перетекает в дискуссию о преимуществах и недостатках технических средств и организационных мер. Аргументация апологетов той или иной позиции, включая дуалистическую, стройна и убедительна. Придраться действительно не к чему. «Зачем нам оргмеры? Так мы просто спугнем нарушителя и упустим возможность воспользоваться мечом правосудия! Надо втихую ставить фильтры и отслеживать инсайдеров!» Так считают приверженцы «К чему тратить сотни тысяч долларов на всякие железяки? Я просто на всех рабочих станциях включу в трее зелененькую штучку и пущу по компании слух, что все теперь под колпаком. А увольняющимся буду давать $100, чтобы они всем говорили, что их выследила «зелененькая штучка» — это реальное мнение сторонника организационных мер. Дуалисты выглядят наиболее убедительными, считая, что необходим комплекс и технических и организационных мер — только так возможно эффективно противостоять внутренним Сложно не согласиться с мнениями всех сторон. Ведь каждый из них решает свои задачи. И поэтому затруднительно признать единую истину — она лежит в каждой аргументации и отталкивается от конкретных целей внедрения. Цели и методика внедрения системы защиты против инсайдеров

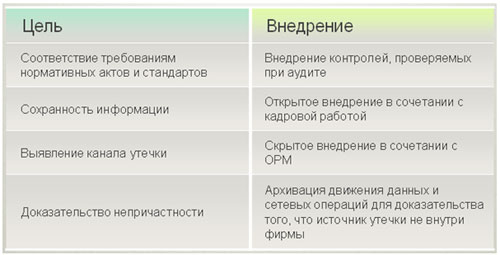

В зависимости от выбранной цели выбирается и методика внедрения. Соответственно, подыскивается место и насыщенность организационными мерами. Например, для достижения соответствия требованиям национальных и международных нормативных актов и стандартов (таким как стандарт ЦБ РФ, Basel II, К чему все это перечислено? В любом случае, у каждой компании будут возникать свои специфические цели и задачи. Вписать их в простую табличку — слишком самонадеянно. Универсального рецепта, так же как и идеальных условий не бывает. Компаниям придется рассматривать необходимость и объем комплекса организационных мер при внедрении системы защиты от внутренних Организационные меры Прежде всего — еще одна «Нота Бене». Однако, не стоит воспринимать перечисленный ниже комплекс организационных мер как истину в последней инстанции. Надежда на универсальность рецепта может испортить проект сродни эффекту картонного бронежилета. «На Бога надейся, но сам не плошай» — трудно сказать точнее. Компании все равно необходимо самостоятельно принимать решение о выборе и интенсивности тех или иных мер. Вряд ли Психологический фактор Не вдаваясь в психологические аспекты защиты подробно, можно выделить два способа внедрения систем — открытый и закрытый. Как внедрять такую систему — решает сам заказчик, причем на самом высоком уровне. Безусловно, полностью реорганизовать документооборот незаметно для пользователей невозможно, тем более, что часть процесса внедрения — ознакомление пользователей с процедурами доступа. Однако, если основная цель внедрения системы — выявление уже действующего канала утечки, определение всех его звеньев, причем не только исполнителей внутри компании, но и заказчиков информации вне ее, имеет смысл повременить с объявлением процедур и ставить в первую очередь мониторы активности пользователей и контентную фильтрацию почты и Если же внедрять систему защиты от внутренних угроз открыто, то за счет психологического фактора можно даже сэкономить. Известно, что при внедрении систем видеонаблюдения для защиты периметра на некоторых направлениях можно ставить неподключенные камеры, так как сам факт наличия видеокамеры наблюдения уже останавливает большую часть нарушителей. Для этого камеры должны стоять на виду. По аналогии, организация новой системы хранения, ознакомление сотрудников с новыми регламентами, появление и предание гласности инцидентов с попыткой вынести запрещенную информацию за пределы компании наверняка предотвратит хищения информации саботажниками и нелояльными сотрудниками. Права локальных пользователей Было бы неправильным считать, что любое, даже самое совершенное программное обеспечение может решить все проблемы с утечками. Даже будучи установленным, такое программное обеспечение будет время от времени проверяться сотрудниками на возможность преодоления защиты. Кроме постоянного тестирования системы безопасности, необходимо ограничить возможности потенциальных взломщиков. В первую очередь это достигается за счет лишения пользователей прав локального администратора на их рабочих местах. Эта, казалось бы, простая мера до сих пор не применена в большинстве компаний. Иногда оправданием этого служит наличие в компании унаследованного программного обеспечения, неспособного работать с операционными системами, поддерживающими удаленное управление. Выходом может быть локализация рабочих мест с правами локального администратора для работы с унаследованным приложением, в отдельном сегменте сети, физическое или программное лишение рабочих мест устройств вывода и концентрация их в одном месте под контролем сотрудника, персонально ответственного за отсутствие утечек информации. Однако нужно понимать, что это решение является временным и стратегически необходимо стремиться как можно скорее перенести унаследованные приложения в более современные операционные системы. Стандартизация ПО Редко приходится видеть в компаниях такой документ, как список программного обеспечения, допустимого к установке на рабочих станциях. А там, где он есть, на его составление ответственные лица подвигло не беспокойство за утечки конфиденциальной информации, а, скорее, понимание того, что сотрудники могут использовать предоставленный им для работы компьютер для развлечений. Иначе невозможно объяснить наличие в этом списке, например, мощного файлового менеджера вроде FAR или Total Commander. Возможно, встроенный в операционную систему Windows Explorer действительно неудобен, но зато он не позволяет копировать временные файлы и много других низкоуровневых, но потенциально опасных операций с точки зрения сохранности конфиденциальной информации. Что выгоднее компании — заставить сотрудников пользоваться штатными средствами операционной системы или оставить мощный инструмент похищения данных? Ответ напрашивается сам собой, но большинство компаний, видимо, не ставит даже этот вопрос. После составления списка программного обеспечения необходимо обеспечить его установку на все рабочие станции и ограничить запуск других программ без участия администратора. Принцип «все, что не разрешено — запрещено» в этом случае должен выполняться неукоснительно. Это избавит компанию от будущих проблем с утечками через злонамеренных нарушителей. Они просто не смогут работать с программным обеспечением, которое может использоваться для обмана, например, механизмов контентной фильтрации — шифрование и стеганографию. Специфические решения Небольшими организационными мерами можно решить очень большие проблемы. Работа с кадрами Конечно, необходимо постоянно работать с пользователями. Обучение пользователей, воспитание бдительности сотрудников, инструктаж новичков и временных сотрудников во многом сможет предотвратить утечки через незлонамеренных пользователей. Любое копирование информации на сменный носитель должно вызывать вопросы коллег — ведь лояльные сотрудники пострадают вместе с компанией, а значит, они на одной стороне баррикад. Высокая компьютерная квалификация пользователей не всегда является плюсом. В западной литературе встречается термин overqualified — приблизительно его можно перевести как «слишком квалифицированный» или «переквалифицированный». Причем, излишняя квалификация в компьютерных навыках является более серьезным недостатком, чем квалификация недостаточная. Ведь научить недостающим навыкам можно всегда, а как заставить человека забыть уже имеющиеся навыки? Задайте себе вопрос, правильно ли, если сотрудник бухгалтерии обладает навыками системного администратора, а оператор на атомной станции заочно учится на эксперта по компьютерной безопасности? Выявление Внутрикорпоративная нормативная база Трудно однозначно сказать насколько под определение оргмер можно подвести создание внутрикорпоративной нормативной базы. Хаос в обращении конфиденциальной информации и ее строгий учет, контроль и аудит разделяют четкие положения, определяющие права и обязанности пользователей и администраторов, регламенты обработки, хранения и обмена данными, политики доступа. Некоторые из перечисленных пунктов уже были или будут рассмотрены ниже. Поэтому необходимо остановиться на наиболее важных аспектах. Прежде всего, необходимо выделить три основных уровня применения нормативной базы в компании. Первый — уровень предприятия. Это отправная точка, которая способна и должна распространить организационную составляющую системы защиты конфиденциальной информации на все остальные уровни. Как правило, здесь задействуются все ключевые отделы организации под постоянной, непосредственной протекцией и мотивации высшего руководства. Практика показывает, что без выполнения последнего требования любое самое благое начинание постепенно тонет в потоке повседневной текучки и спускается на тормозах. Вполне очевидно, что у ИТ, HR, Самым важным нормативным актом уровня предприятия в процессе внедрения системы защиты конфиденциальной информации является Положение о конфиденциальности электронной информации. Это высокоуровневый документ, описывающий корпоративную парадигму отношения к данным. Он опирается непосредственно на классификацию информации, которая выделает строго конфиденциальные, конфиденциальные и не конфиденциальные документы и данные. Наконец, неотъемлемой частью этого уровня являются трудовые соглашения и должностные инструкции, описывающие права и обязанности сотрудников. Важный момент, который должен найти отражение в этих документах состоит в отчуждении всей информации с рабочего места сотрудников в пользу компании. С одной стороны, это означает свободу действий организации в отношении просмотра, фильтрации, задержки и др. корпоративных данных, а также систематизацию ролей различных служащий. А с другой — защиту компании от возможных встречных исков со стороны обнаруженных инсайдеров по обвинению в нарушении их конституционных прав на тайну переписки. На уровне информационной системы важно определить Регламент пользования корпоративной информационной системой, Регламент пользования приложениями и Требования к системному ландшафту. Эти документы закрепляют состояние информационной системы, позволяют контролировать запуск потенциально опасных приложений и достичь соответствия корпоративной сети специфическим требованиям для контроля и аудита конфиденциальной информации. Наконец, на самом нижнем, но, вместе с тем, ничем не менее важном уровне — информационной безопасности, требуется определить поведенческую модель нарушителя, политики доступа к информации и политики действий с информацией. По сути, именно здесь происходит непосредственная работа по контролю и аудиту действий пользователей. Между каждым пользователем, группами пользователей и каждым документом создаются отношения прав, внедряются механизмы журнализации и предотвращения несанкционированных действий. Наконец, на этом этапе компания узнает, с кем она борется, создавая портрет нарушителя. Хранение физических носителей Еще один канал утечки информации — физический вынос носителей с резервными копиями. Понятно, что после абсолютно легального резервного копирования никакое программное обеспечение не в силах остановить физический вынос злоумышленником носителя, его копирования и занос обратно. Поэтому сейчас используется несколько способов защиты этого канала утечки. Первый — анонимизация носителей, т.е. сотрудники, имеющие доступ к носителям не знают, какая информация записана на каком носителе, они управляют только анонимными номерами носителей. Те сотрудники, которые знают, на каком носителе находится какая информация, в свою очередь не должны иметь доступ к хранилищу носителей. Второй способ — шифрование информации при резервном копировании, поскольку даже вынесенная и скопированная информация потребует некоторого времени и дорогостоящей вычислительной мощности на расшифровку. Безусловно, здесь работают все технологии хранения ценных вещей — замки, открывающиеся только двумя ключами, находящимися у разных сотрудников, несколько уровней доступа и т.д. С развитием технологий RFID и GPS, возможно, появится решение, при котором внедренные в каждый носитель Модели поведения нарушителей Развернув систему мониторинга действий с конфиденциальной информацией, кроме наращивания функционала и аналитических возможностей, можно развиваться еще в двух направлениях. Первое — интеграция систем защиты от внутренних и внешних угроз. Инциденты последних лет показывают, что существует распределение ролей между внутренними и внешними злоумышленниками и объединение информации из систем мониторинга внешних и внутренних угроз позволит обнаруживать факты таких комбинированных атак. Одной из точек соприкосновения внешней и внутренней безопасности является управление правами доступа, особенно в контексте симуляции производственной необходимости для увеличения прав нелояльными сотрудниками и саботажниками. Любые заявки на получение доступа к ресурсам, не предусмотренным служебными обязанностями, должны немедленно приводить в действие механизм аудита действий с этой информацией. Еще безопаснее решить вдруг возникшие задачи без открытия доступа к ресурсам. Пример из жизни. Системному администратору поступила заявка от начальника отдела маркетинга на открытие доступа к финансовой системе. В качестве обоснования заявки было приложено задание генерального директора на маркетинговые исследования о процессах покупки товаров, производимых компанией. Поскольку финансовая система — один из самых охраняемых ресурсов, и разрешение на доступ к нему дает генеральный директор, начальник отдела информационной безопасности на заявке написал альтернативное решение — доступа не давать, а выгрузить в специальную базу для анализа обезличенные (без указания клиентов) данные. В ответ на возражения главного маркетолога о том, что ему так работать неудобно, ему директором был задан вопрос «в лоб» — «Зачем тебе названия клиентов — слить базу хочешь?», после чего все пошли работать. Была ли это попытка организовать утечку информации, мы никогда не узнаем, но чтобы это ни было, корпоративная финансовая система была защищена. Предотвращение утечек на этапе подготовки Другое направление развития системы мониторинга внутренних инцидентов с конфиденциальной информацией — построение системы предотвращения утечек. Алгоритм работы такой системы тот же, что и в решениях по предотвращению вторжений. Сначала строится модель нарушителя, по ней формируется «сигнатура нарушения», т.е. последовательность действий нарушителя. Если несколько действий пользователя совпали с сигнатурой нарушения, прогнозируется следующий шаг пользователя, если и он совпадает с сигнатурой — подается сигнал тревоги. Например, был открыт конфиденциальный документ, часть его была выделена и скопирована в буфер, затем был создан новый документ, и в него было скопировано содержимое буфера. Система предполагает — если дальше новый документ будет сохранен без метки конфиденциально — это попытка похищения. Еще не вставлен К слову, модели (в других источниках — «профили») поведения нарушителя можно использовать не только при помощи сбора информации с программных агентов. Если анализировать характер запросов к базе данных, всегда можно выявить сотрудника, который рядом последовательных запросов к базе пытается получить конкретный срез информации. Необходимо тут же проследить, что он делает с этими запросами, сохраняет ли их, подключает ли сменные носители информации и т.д. Аутсорсинг хранения информации Сейчас развивается рынок услуг по аутсорсингу информационных систем, которые обеспечивают хранение информации в защищенном режиме, загрузку ее в арендуемые приложения и выдачу ее удаленно по запросам. Глубина проработки темы борьбы с внутренними Алексей Доля |

Подход к обеспечению

Подход к обеспечению